2018年6月22日,黃浦江邊,第四屆MOSEC移動安全技術峰會順利舉辦。來自全球的安全專家相約上海,給參會者帶來一場炫酷的技術視聽盛宴。

今年的MOSEC移動安全技術峰會吸引了世界頂級的優秀黑客,有本土的360 Vulcan Team,也有來自美國,英國,阿聯酋,塞內加爾等地的高手。議題涵蓋iOS內核調試,基帶漏洞挖掘與利用,Google Play上最大惡意樣本家族揭秘,移動瀏覽器遠程執行漏洞,Android堆分配原理等方向。

議題

1、手機瀏覽器中的遠程代碼執行 - Mobile Pwn2Own實例分享

來自@360Vulcan 的安全研究員古河、招啟汛分享了議題《手機瀏覽器中的遠程代碼執行 - Mobile Pwn2Own實例分享》。該議題主要介紹了在2017年Mobile Pwn2Own比賽中利用的瀏覽器漏洞,包括Safari DOM漏洞,Safari JIT漏洞等。除了漏洞利用技巧本身,還詳細介紹了Safari和Chrome JIT漏洞的挖掘思路及調試方法。此外,此次MOSEC,360Vulcan Team準備了一個彩蛋,在MOSEC現場演示了iOS REMOTE Jailbreak demo,實現了iOS 11.4正式版及iOS 12.0 beta版本的越獄。

2、兩個Malloc的故事:Android libc內存分配器

來自NSO group的研究人員Shmarya Rubenstein分享了議題《兩個Malloc的故事:Android libc內存分配器》。dlmalloc和jemalloc是Android用戶空間使用的兩個內存管理器,Shmarya詳細分析了兩種malloc的實現,深入分配和釋放的算法,數據結構的相關細節,講解中還附帶提供了幾個堆內存可視化的調試器插件。最后他介紹了如何利用堆分配器控制內存布局,并以堆緩沖區溢出為例講解具體應用。

3、構造你自己的iOS內核調試器

來自Google Project Zero團隊的Ian Beer分享了議題《構造你自己的iOS內核調試器》 。lldb調ios內核應該是每個研究人員的夢想了,Ian beer通過一個內核任意讀寫漏洞,開啟了本來深藏于內核中的硬件斷點,每個syscall進入前會陷入他的代碼,修改系統寄存器,開啟調試。他現場展示了iPhone 6s的調試,從arm手冊的異常寄存器講起,還對比大家熟知的x86架構,深入每個細節,一秒都不能錯過。

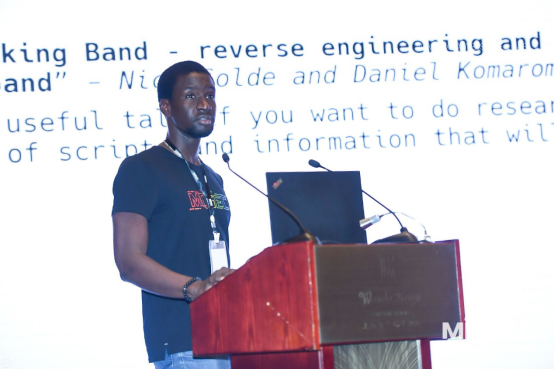

4、Shannon之旅 - Pwn2Own基帶漏洞利用

來自塞內加爾的獨立安全研究員Amat Cama分享了議題《Shannon之旅 - Pwn2Own基帶漏洞利用》。基帶的漏洞甚是罕見,雖然價值很高,但觸發方式和準備條件著實復雜。塞內加爾的研究員展示了他在pwn2own上攻破三星基帶前的準備,如何dump固件,加載分析,以及找到深層次的漏洞。最后他演示了利用漏洞取得基帶的權限并借助rfs特性向文件系統寫入了一個任意文件。最后提問環節是今天所有演講里最活躍的,看來很多人要拿基帶開刀了。

5、Bread: 接踵而來的短信詐騙

Android系統一直是惡意軟件的重災區,即便有Google Play的監控保護,很多短信吸費軟件仍然猖獗不滅。來自google的安全研究員Alec Guertin分享了議題《Bread: 接踵而來的短信詐騙》。他長期監控短信吸費軟件的動向,這些軟件明目張膽的已經很少,至少會采用一個按鈕點擊事件來對抗自動化檢測。此外,采用JavascriptInterface過native代碼隱藏行為的軟件也比比皆是。最后他展示了該惡意軟件全球監控的結果,及攻擊方和被攻擊方的分布。

6、粉碎棧:LTE智能手機的安全性

來自阿聯酋安全公司DarkMatter的兩位安全研究人員Arthur Garipov和Chaouki Kasmi分享了議題《粉碎棧:LTE智能手機的安全性》。兩位演講者今天確實帶了不少貨過來,特意強調不能拍照錄像。他們對比了市面上幾乎所有openbts類的項目,以及大多數sdr和sim模擬硬件,幾乎每種情況他們都說了優劣。最后講了他們搭建的test bed,為了后面的安全測試,穩定是必須的,不然會浪費很多時間在噪音的分析上。最后他們說了對baseband和enode,LTE stack的fuzzing結果,由于RD的限制,很多成果不方便公開,后續會在其博客中介紹相關技術細節。

7、回顧蘋果的iBoot

有12年的從業經驗的Xerub在MOSEC分享了議題《回顧蘋果的iBoot》。iboot的漏洞很少人提及,這種漏洞實在太過寶貴,Xerub從iboot在安全啟動的地位說起,dump iboot,分析,找洞。由于攻擊面比較少,Xerub更改了HFS+文件系統,加入類似特長路徑,引發超長遞歸,導致iboot發生棧溢出。由于沒有aslr dep的保護,很容易構造代碼執行。iboot的代碼執行就厲害了,類似android的bootloader解鎖,可以加載任意內核,獲取秘鑰等。為了調試iboot,Xerub還特意寫了iloader用來模擬執行iboot,據說會在xerub.github.io放出來。

彩蛋

1、BaiJiuCon

今年的MOSEC新增加了一個BaiJiuCon環節,參會者和主持人暢飲一杯白酒即可分享自己的研究成果。我有茅臺,你有黑科技嗎?

古師父和他的史詩級EOS漏洞

手握千萬0day的古師父聽說了BaijiuCon完全按捺不住自己,第一時間就報了名,上臺就把一杯茅臺一飲而盡。

前段時間,來自360Vulcan團隊的古師父發現了區塊鏈平臺EOS的一系列高危安全漏洞,黑客可以利用漏洞掌握EOS網絡所有節點,控制虛擬貨幣交易。幣圈人民的經濟命脈完全掌握在這個手無寸鐵卻可以對抗世界的神一般的男子手中。

科恩實驗室關于CVE-2017-7162的那些事

仿佛沉醉于茅臺酒香的陳良,連喝了兩杯。在過去的幾年里,科恩實驗室在安全領域也取得了很多成果,在去年的MOSEC上也現場演示了iOS越獄成果。

他在BaiJiuCon上分享了科恩實驗室發現的用來參加Mobile Pwn2Own 2017的漏洞 —— CVE-2017-7162。該漏洞可讓攻擊者使用內核權限執行任意代碼,具有非常強的破壞性。

Janus,ZipperDown漏洞只是起點

自帶儒雅氣質的唐老師也在BaiJiuCon分享了一些研究成果。Janus在上線的這一年多時間里,積累了豐富的應用樣本,也為廣大用戶提供了多種在線分析功能,基于行為及特征的檢測功能也逐漸輸出一些頗具價值的情報。

此前,盤古實驗室基于Janus平臺發現了疑似影響近萬iOS應用的ZipperDown漏洞,用戶在不安全WiFi環境里使用應用;攻擊者利用該漏洞獲取了應用中任意代碼執行能力。移動安全生態環境復雜,單純依托于特征檢測早已不能適應當前的應用環境,ZipperDown漏洞只是起點。未來,依靠Janus平臺的強大能力,會持續輸出更多的安全情報。

當教授已經趕不上安全行業發展的李康院長

360 IoT 研究院院長李康教授喝了杯茅臺就開始吐露心聲。曾為大學教授的他本可以安心教學,可是全世界的黑客不給他機會,于是他加入了360團隊,當起了院長。

在BaiJiuCon上,他分享了一些關于AFL對抗的相關心得。原本的基于AFL的漏洞挖掘可以5分鐘出結果,在經過一系列對抗及改進后,經過測試13小時內無任何結果。后續的相關內容,李康教授將在BlackHat會議上進行分享。

John:給我錢我就告訴你怎么利用漏洞

John是一位風趣的小哥,他在BaiJiuCon上分享了同為演講者的Ian Beer發現的漏洞,CVE-2018-4241。

該漏洞為核心中的緩沖區溢位漏洞,將允許惡意程式以核心權限執行任意程式碼。John在PPT中調侃,你們要是給我錢我就告訴你怎么利用這個漏洞。

第二次來MOSEC要多喝幾杯的Luca

去年,Luca作為演講嘉賓分享了議題《現代iOS系統溢出緩解機制》。今年,中國人民的老朋友Luca他又來了!

這次他在BaiJiuCon分享了Mach-O的一些漏洞利用技巧。Luca已放出PPT,http://iokit.racing/machotricks.pdf。

沒錯,百度確實是在搞“基”

今年的MOSEC有兩個基帶相關的議題,分別是《Shannon之旅 - Pwn2Own基帶漏洞利用》與《粉碎棧:LTE智能手機的安全性》。百度也在這個領域做了一些研究并產出了一些研究成果。

BaijiuCon上,百度安全團隊的研究人員分享了GSM GPRS LTE流量的嗅探抓包相關軟件硬件和應用場景的思路。

華為從不吝嗇漏洞獎勵

BaiJiuCon上,華為安全團隊分享了華為的漏洞獎勵計劃。

漏洞對于產品及業務的重要性不言而喻,華為作為一個對消費者負責任的企業,一直關注漏洞相關的情報,從不吝嗇漏洞獎勵,切實保護消費者安全。

以上就是今年BaiJiuCon的小道消息。漏洞分析?黑科技?你想要的MOSEC BaiJiuCon通通都有~明年等你來~o(* ̄︶ ̄*)o

2、iOS 11.4 正式版&iOS 12.0 beta版遠程越獄

來自360Vulcan的古師父和大寶在MOSEC上分享了他們的最新研究成果,實現了iOS remote JailBreak,并在現場演示了demo。

See You

第四屆MOSEC此次圓滿舉辦成功,感謝各位分享技術的安全研究員,以及從全球各地趕來赴會的與會者。我們明年,不見不散!